Sécurité informatique 3D illustration. Systeme ok symbole avec bloc numérique en arrière-plan. Concept de la protection des données, pare-feu et la sécurité informatique Photo Stock - Alamy

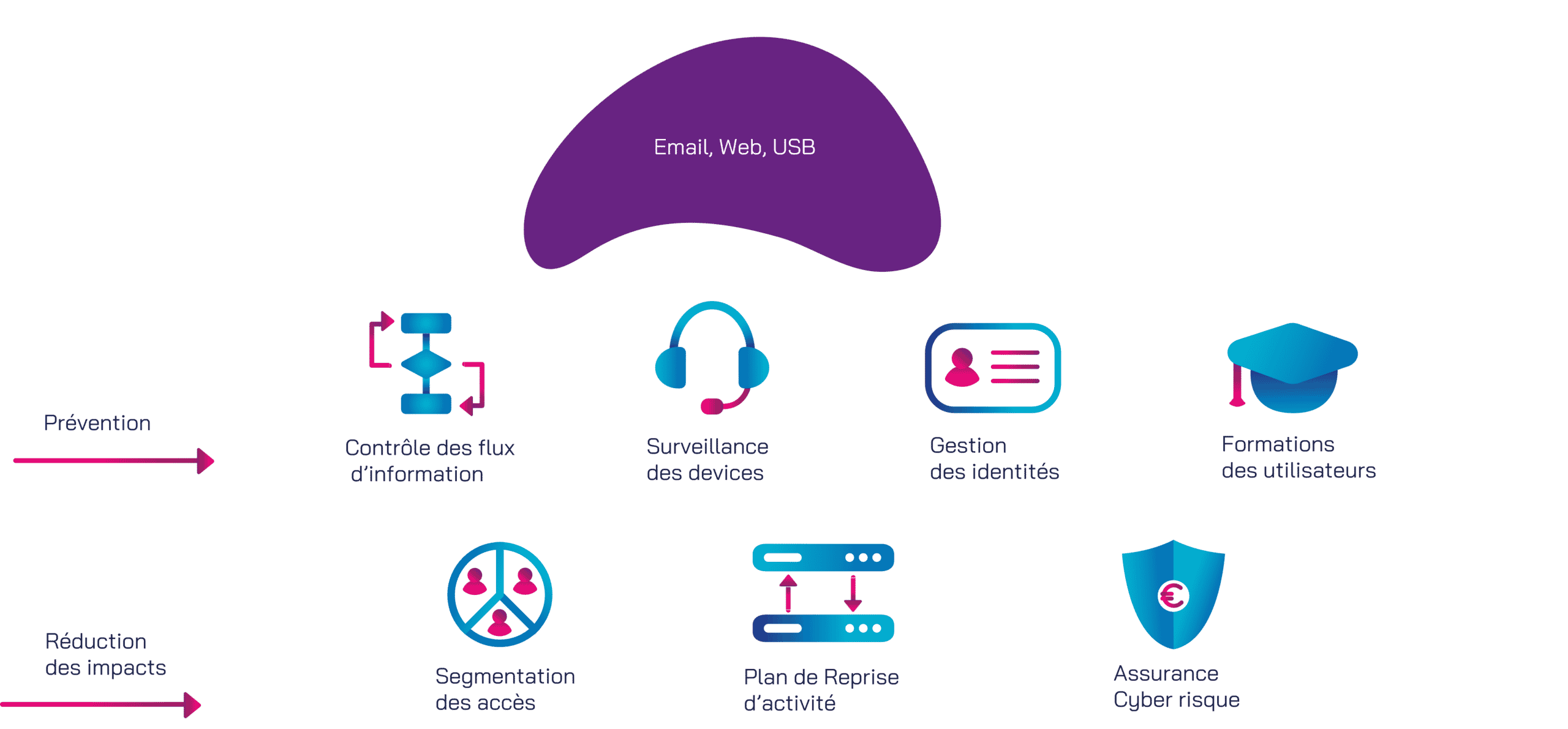

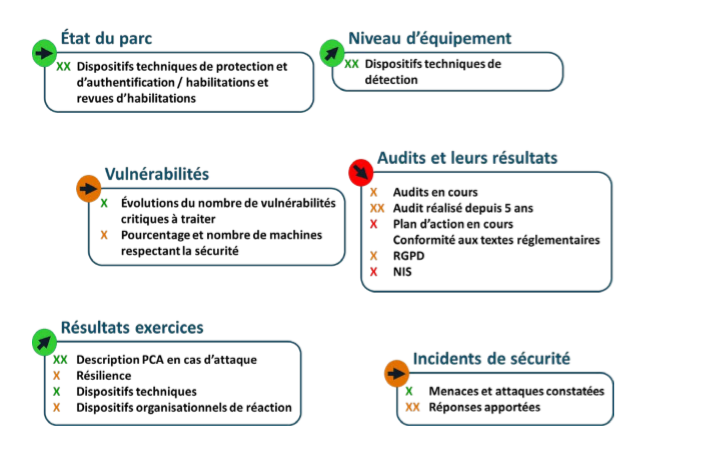

Comment mettre en place une politique de sécurité informatique ? - CYBER PREVENTYS - Expertise informatique & Cybersécurité Metz

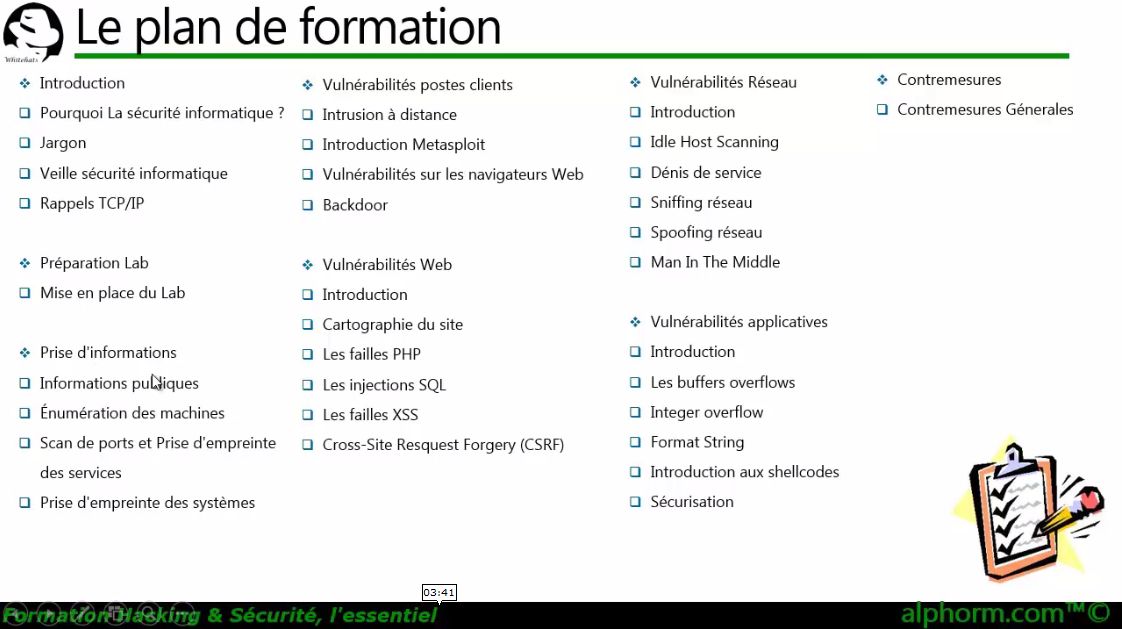

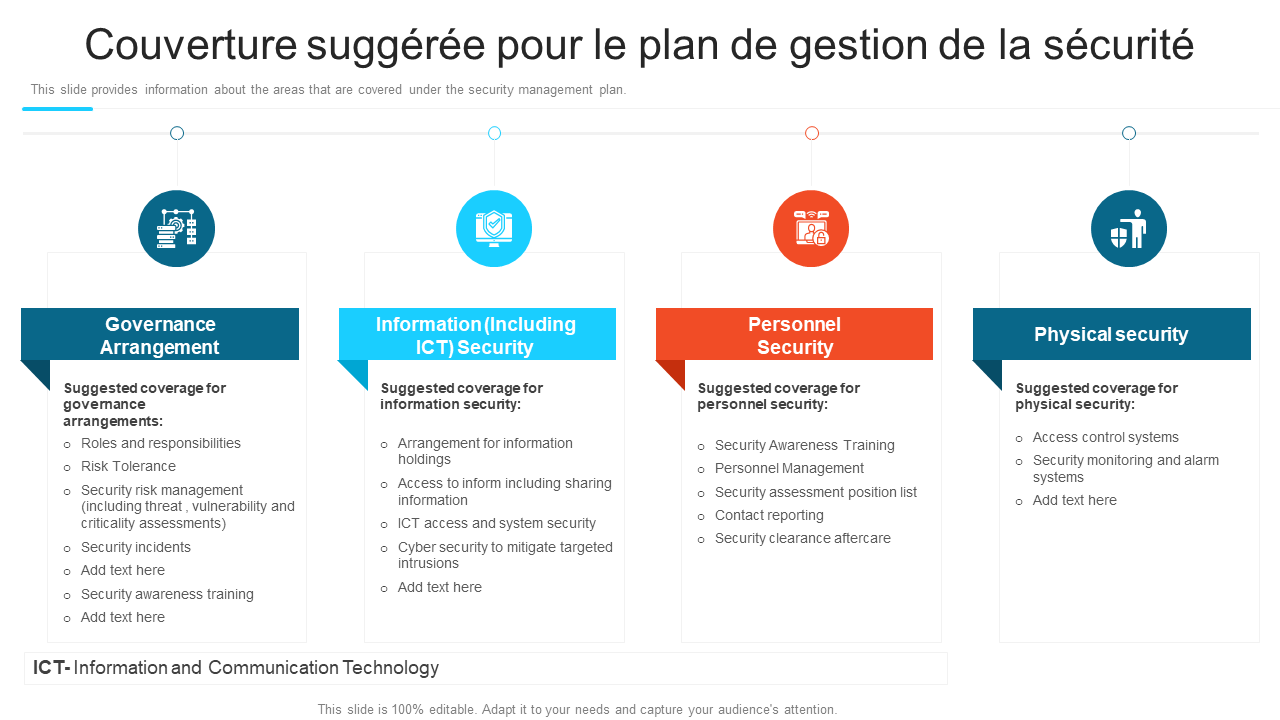

Comment rédiger un plan de gestion proactive de la sécurité (avec des modèles modifiables) ? - The SlideTeam Blog

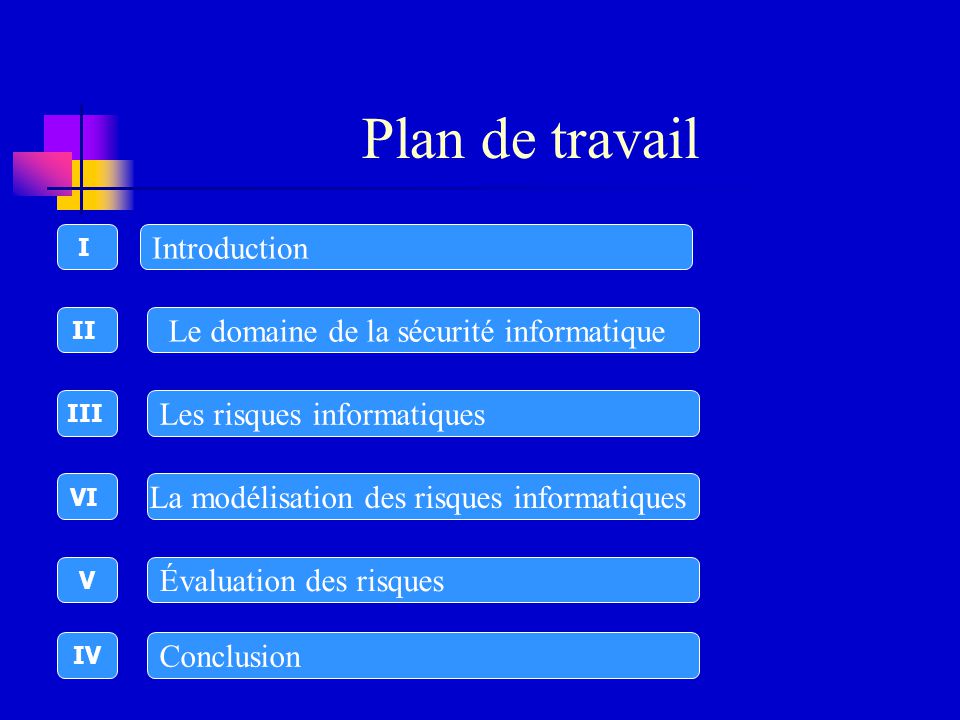

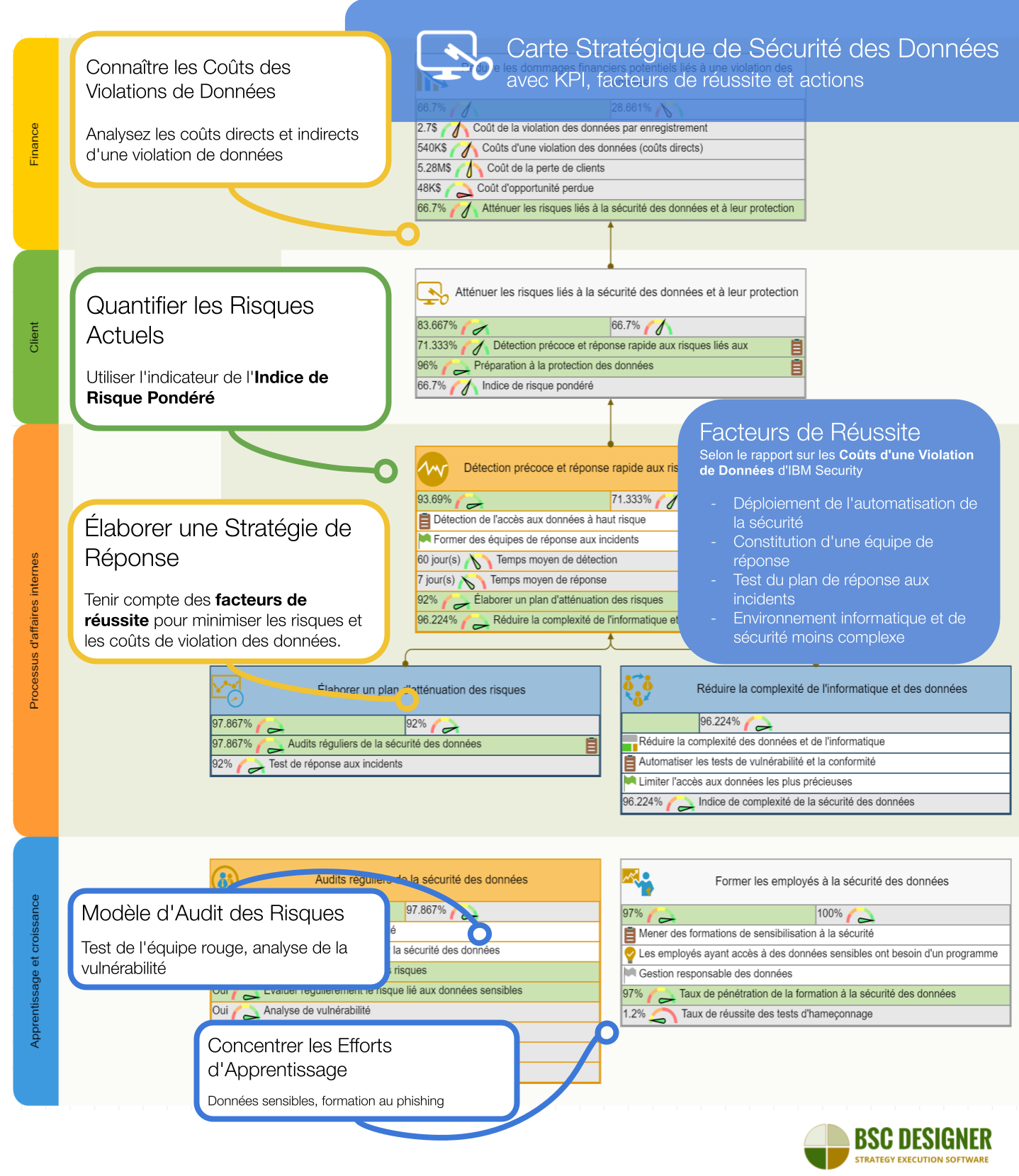

Plan de continuité d'activité informatique (PCA) : kesako ? - MIXconcept : Entreprise d'assistance informatique à Lyon

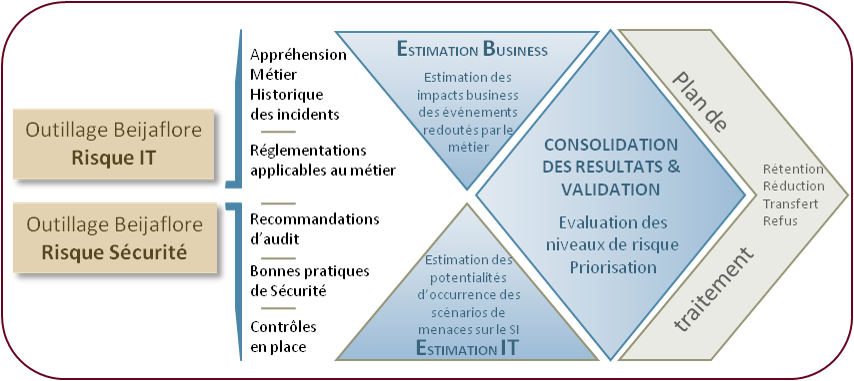

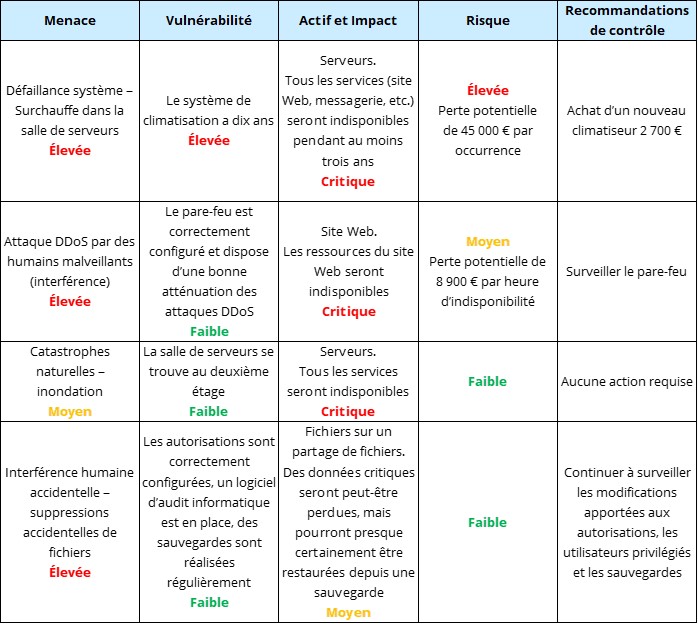

Les 10 mesures de sécurité des TI visant à protéger les réseaux Internet et l'information (ITSM.10.089) - Centre canadien pour la cybersécurité